1.摩斯电码 .wav格式中可能存在长的为杠(-),短的为点(.) null为?

2.文件hex打开后跟着01字段 二进制转16进制转文字

3.flag写在图片文件中的 认真找

4.图片缺少文件头 后面有IHDR的是png文件,png文件头是89 50 4E 47 后面有JFIF的是jpg文件,jpg文件头为FF D8 FF E0

5.修改图片高度法 查看像素,之后将像素转化为16进制(一般为4位,转16进制不够前面补0),之后修改对应字段,一般在第二行

6.rar解密的

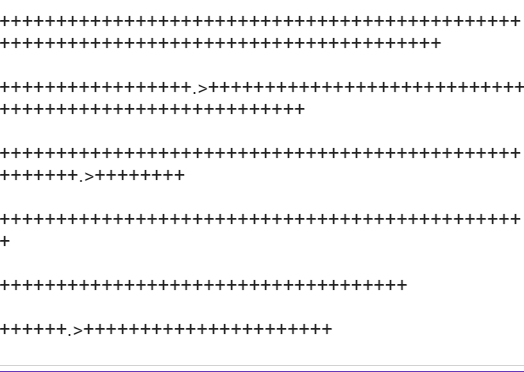

7.brainfuck解密

8.伪加密用解密工具,如果发现存在zip隐写,可以直接改文件后缀,解伪加密 提取加密文件内容steghide extract -sf good-已合并.jpg

9./9j/为jpg图片的b64加密,直接用脚本解图片 由开头”/9j/”,可知以下数据为jpg图片,“/9j/”经base64解码后结果为“\xff \xd8 \xff”,该三字节为jpg文件的开头三字节,所以可推断出以下文件为jpg文件。 data:image/jpeg;base64, 浏览器,在线解,或者python脚本

10.zip伪加密详解

压缩源文件目录区:

50 4B 01 02:目录中文件文件头标记 3F 00:压缩使用的 pkware版本 14 00:解压文件所需 pkware 版本 00 00:全局方式位标记(有无加密,这个更改这里进行伪加密,改为09 00打开就会提示有密码了) 50 4B:压缩源文件目录结束标志 05 06:目录结束标记

11.vmdk文件ntfs隐写,用7z解压 软件打开

12.serpent加密和蛇有关snake(英版叫serpent) http://serpent.online-domain-tools.com/

13.坐标写图片,出来二维码

kali:gnuplot plot “flag.txt” (要求:坐标为两位数字中间有空格隔开)

14 .F5隐写

java Extract /图片的绝对路径 [-p 密码] [-e 输出文件]

会有个output.txt

15.查看文件目录

tree /F

16.图片的详细信息可能有有用信息

猜(outguess-英文)

outguess -k 'gemlove' -r 1.jpg out.txt

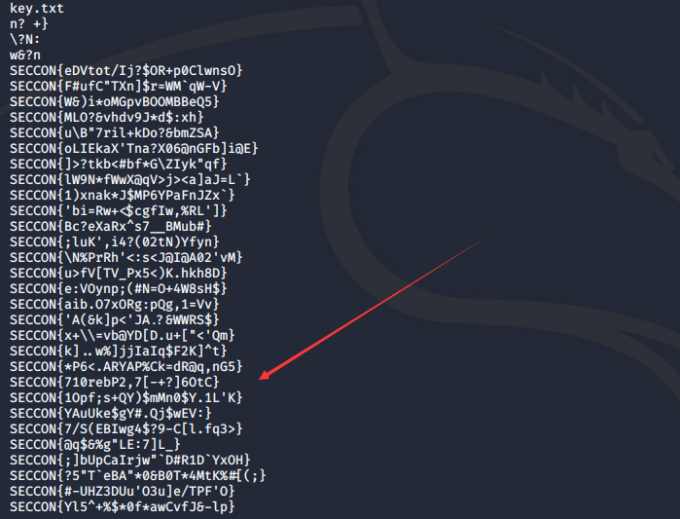

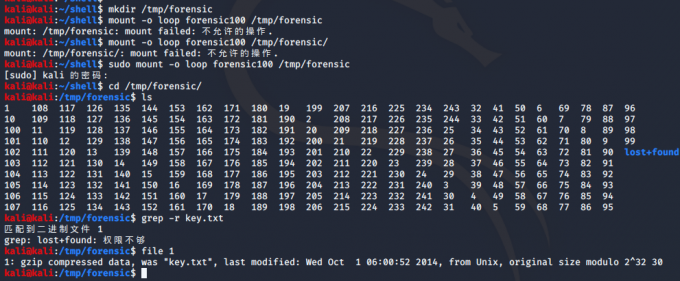

17.linux文件系统挂载、grep、gunzip

mkdir /tmp/forensic

mount -o loop forensic100 /tmp/forensic

#有这么多的文件,寻找一下key.txt:

grep -r key.txt

#提示1文件中有

file 1

#查看文件类型

#在文件管理器中直接找到对应文件打开

#或者

gunzip < 1